Внешний курс. Основы Кибербезопасности

Цель работы

Выполнение контрольных заданий внешнего курса “Основы Кибербезопасности”

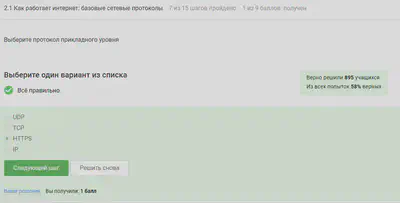

Как работает интернет: базовые сетевые протоколы

UDP - протокол сетевого уровня TCP - протокол транспортного уровня HTTPS - протокол прикладного уровня IP - протокол сетевого уровня, поэтому ответ HTTPS.

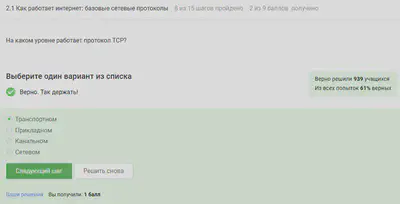

Ранее было упомянуто, что протокол TCP - transmission control protocol - работает на транспортном уровне.

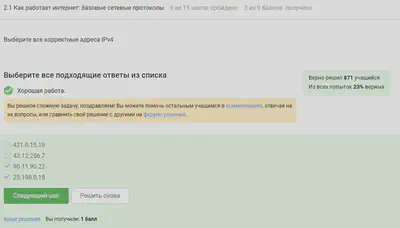

В адресе типа IPv4 не может быть чисел больше 255, поэтому первые два варианта не подходят.

DNS-сервер, Domain name server — приложение, предназначенное для ответов на DNS-запросы по соответствующему протоколу Обязательное условие – Сопоставление сервером доменных имен доменного имени с IP-адресом называется разрешением имени и адреса.

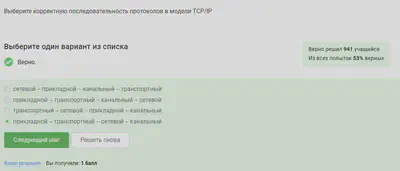

Распределение протоколов в модели TCP/IP:

-

Прикладной уровень (Application Layer): HTTP, RTSP, FTP, DNS.

-

Транспортный уровень (Transport Layer): TCP, UDP, SCTP, DCCP.

-

Сетевой (Межсетевой) уровень (Network Layer): IP.

-

Уровень сетевого доступа (Канальный) (Link Layer): Ethernet, IEEE 802.11, WLAN, SLIP, Token Ring, ATM и MPLS.

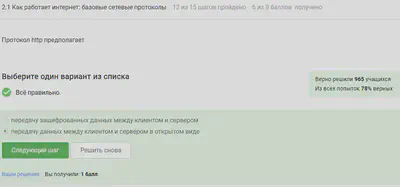

Протокол http передает не зашифрованные данные, а протокол https уже будет передавать зашифрованные данные.

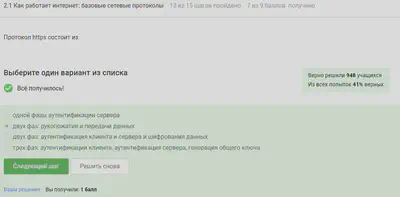

https передает зашифрованные данные, одна из фаз - передача данных, другая должна быть рукопожатием.

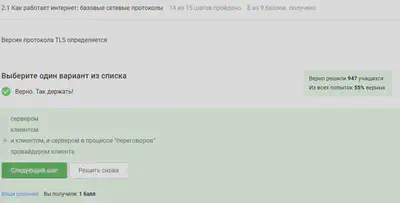

TLS определяется и клиентом, и сервером, чтобы было возможно подключиться.

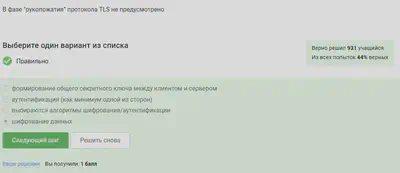

Ответ на изобрадении, остальные варианты в протоколе предусмотрены.

Персонализация сети

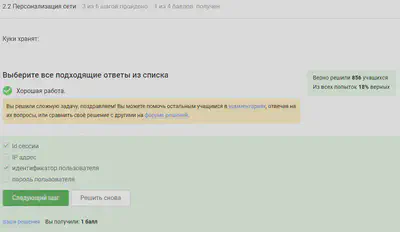

Куки точно не хранят пароли и IP-адреса, а id ceccии и идентификатор хранят.

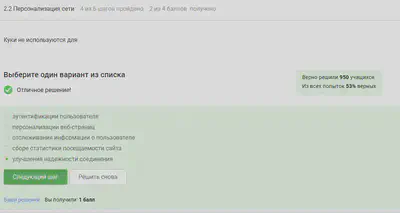

Конечно же, куки не делают соединение более надежным.

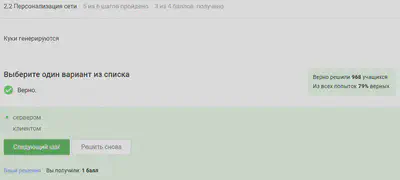

Ответ на изображении.

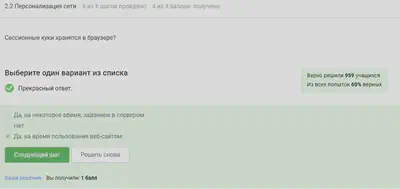

Сессионные куки хранятся в течение сессии, то есть пока используется веб-сайт.

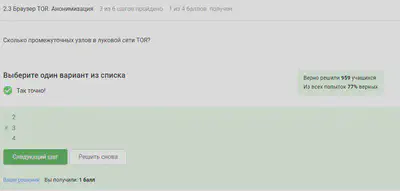

Необходимо три узла - входной, промежуточный и выходной.

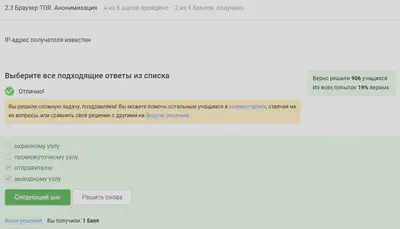

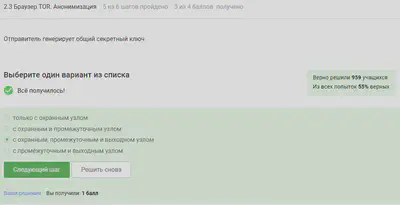

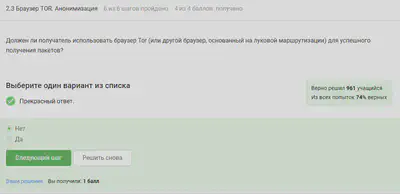

Браузер TOR. Анонимизация

IP-адрес не должен быть известен охранному и промежуточному узлам.

Отправитель генерирует общий секретный ключ со узлами, через которые идет передача, то есть со всеми.

Для получаения пакетов не нужно использовать TOR. TOR — это технология, которая позволяет с некоторым успехом скрыть личность человека в интернете.

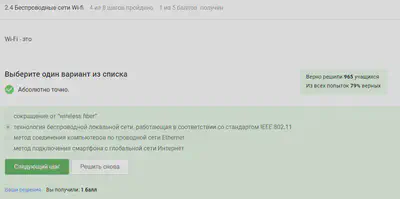

Беспроводные сети Wi-fi

Действительно, это определение Wi-Fi.

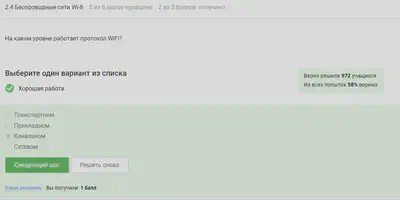

Для целей работы в Интернете Wi-Fi обычно располагается как канальный уровень (эквивалентный физическому и канальному уровням модели OSI) ниже интернет-уровня интернет-протокола. Это означает, что узлы имеют связанный интернет-адрес, и при подходящем подключении это обеспечивает полный доступ в Интернет.

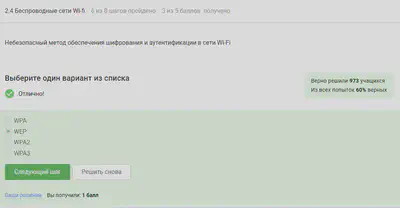

WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP, был заменен остальными представленными.

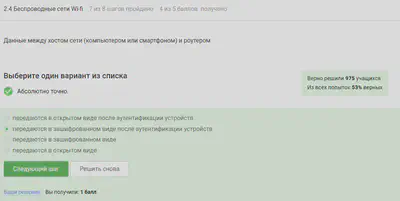

Нужно аутентифицировать устройства и позже передаются зашифрованные данные.

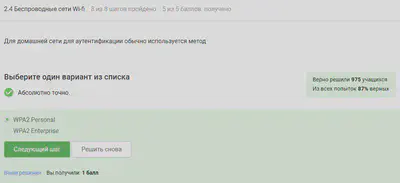

В целом, понятно по названию, что WPA2 Personal для личного использования, то есть для домашней сети, enterprise - для предпиятий.

Шифрование диска

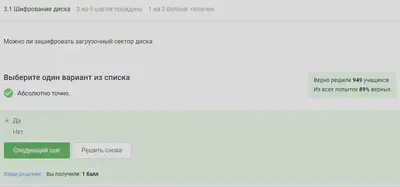

Шифрование диска - технология защиты информации, которая переводит данные на диске в нечитаемый код. Само собой можно зашифровать загрузочный сектор диска.

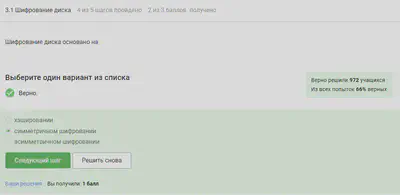

Шифрование диска основано на симметричном шифровании.

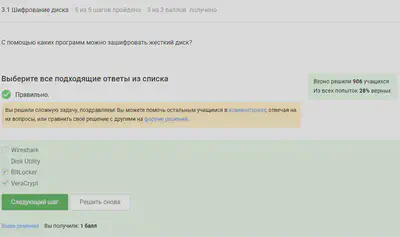

Отмечены программы, с помощью которых можно зашифровать жетский диск.

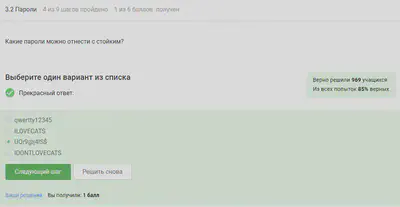

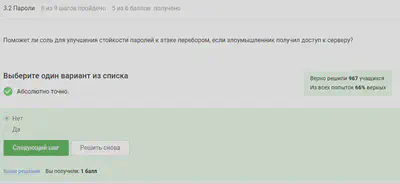

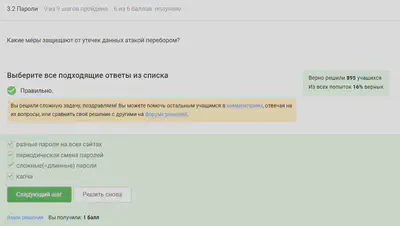

Пароли

Стойкий пароль - тот, который тяжлее подобрать, он должен быть со спец. символами и длинный.

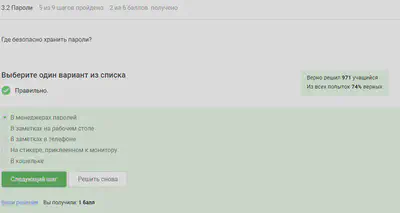

Все варианты, кроме менеджера паролей, совершенно не надежные.

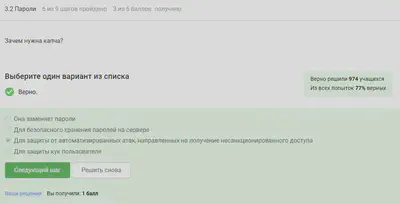

Капча нужна для проверки на то, что за экраном “не робот”.

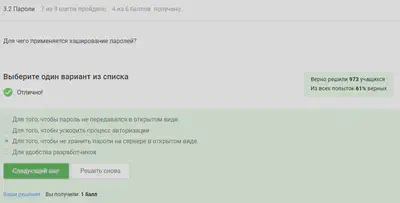

Опасно хранить пароли в открытом виде, поэтому хранят их хэши.

Соль не поможет.

Все приведенные меры защищают от утечек данных.

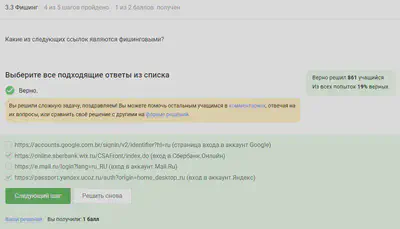

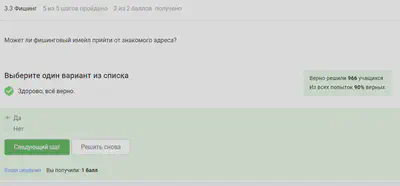

Фишинг

Фишинговые ссылки очень похожи на ссылки известных сервисов, но с некоторыми отличиями.

Да, может, например, если пользователя со знакомым адресом взломали.

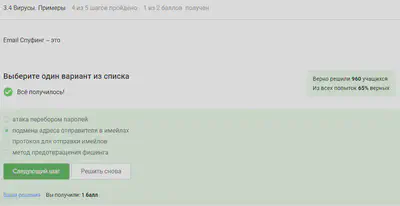

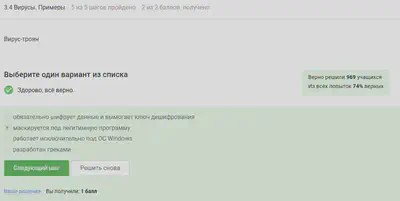

Вирусы. Примеры

Ответ дан в соответствии с определением.

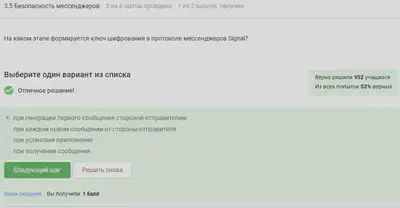

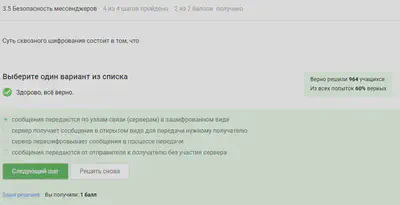

Безопасность мессенджеров

При установке первого сообщения отправителем формируется ключ шифрования.

Суть сквозного шифрования состоит в том, что сообзения передаются по узлам связи в зашифрованном виде.

Введение в криптографию

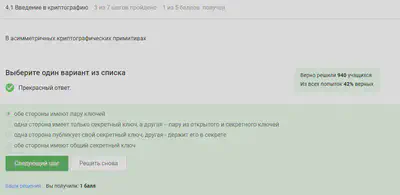

Асимметричные криптографические системы подразумевают под собой то, что пара ключей есть у обоих сторон.

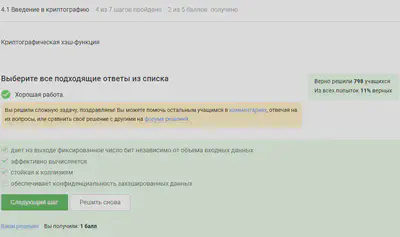

Отмечены основные условия для криптографической хэш-функции.

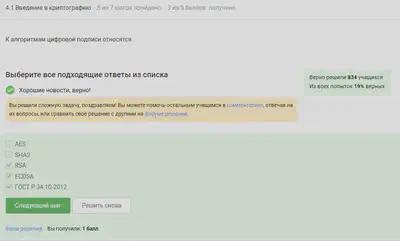

Отмечены алгоритмы цифровой подписи.

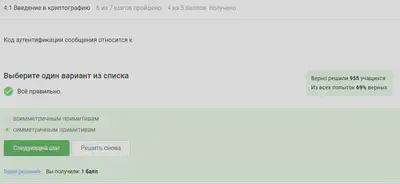

В информационной безопасности аутентификация сообщения или аутентификация источника данных-это свойство, которое гарантирует, что сообщение не было изменено во время передачи (целостность данных) и что принимающая сторона может проверить источник сообщения.

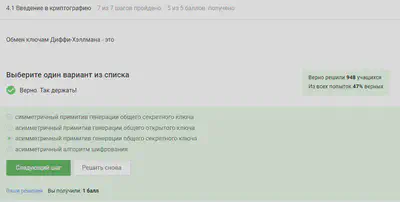

Определение обмена ключами Диффи-Хэллмана.

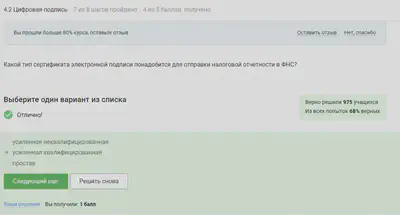

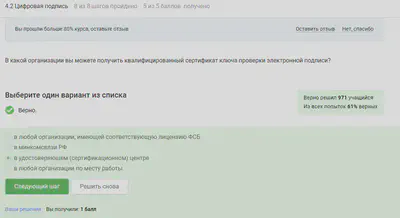

Цифровая подпись

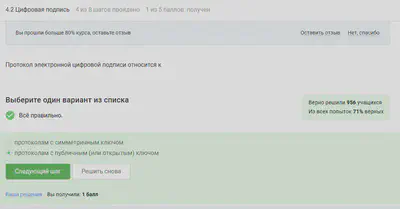

По определению цифровой подписи протокол ЭЦП относится к протоколам с публичным ключом.

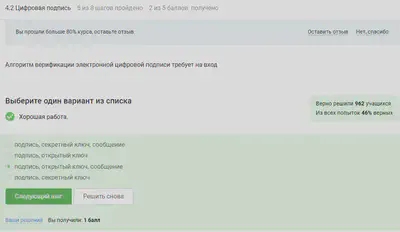

Aлгоритм верификации электронной подписи состоит в следующем. На первом этапе получатель сообщения строит собственный вариант хэш-функции подписанного документа. На втором этапе происходит расшифровка хэш-функции, содержащейся в сообщении с помощью открытого ключа отправителя. На третьем этапе производится сравнение двух хэш- функций. Их совпадение гарантирует одновременно подлинность содержимого документа и его авторства.

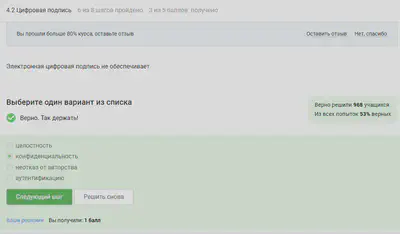

Электронная подпись обеспечивает все указанное, кроме конфиденциальности.

Для отправки налоговой отчетности в ФНС используется усиленная квалифицированная электронная подпись.

Верный ответ укзаан на изображении.

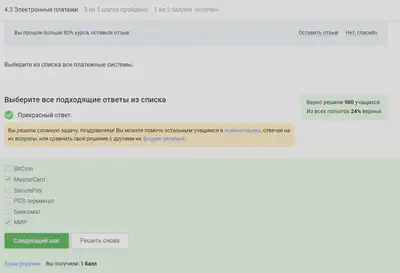

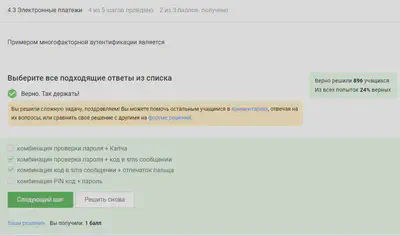

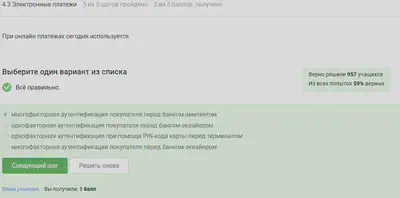

Электронные платежи

Известные платежные системы - Visa, MasterCard, МИР.

Верный ответ на изображении.

При онлайн платежах используется многофакторная аутентификация.

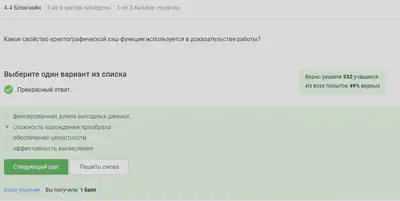

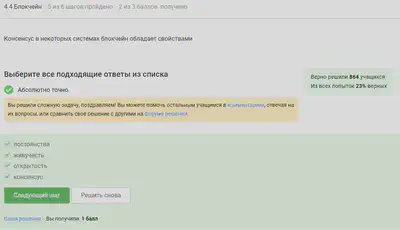

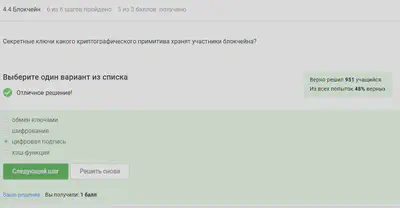

Блокчейн

Proof-of-Work, или PoW, (доказательство выполнения работы) — это алгоритм достижения консенсуса в блокчейне; он используется для подтверждения транзакций и создания новых блоков. С помощью PoW майнеры конкурируют друг с другом за завершение транзакций в сети и за вознаграждение. Пользователи сети отправляют друг другу цифровые токены, после чего все транзакции собираются в блоки и записываются в распределенный реестр, то есть в блокчейн.

Консенсус блокчейна — это процедура, в ходе которой участники сети достигают согласия о текущем состоянии данных в сети. Благодаря этому алгоритмы консенсуса устанавливают надежность и доверие к самоу сети.

Ответ - цифровая подпись.

Выводы

Курс “Основы кибербезопасности” был полностью пройден. Знания получены.

И в конце хотелось бы отметить, что весь проект можно лицезреть ЗДЕСЬ.

Ссылка на курс: тык